Sécurité et conformité

Microsoft 365 permet de mettre en oeuvre des moyens très efficaces pour protéger l'entreprise contre les cyber attaques et permettre de mettre en oeuvre des stratégies de conformité.

La cyber sécurité

Il n'y a pas une semaine sans qu'un article de presse ne relate une cyber attaque massive contre une grande entreprise. Mais ce n'est que l'arbre qui cache une immense forêt ! Avec la généralisation du télétravail auprès de populations mal préparées, toutes les entreprises sont des victimes potentielles, petites ou grandes. Et une fois attaquée et les fichiers cryptés par un virus de ransomware, c'est trop tard pour se protéger.

Le Cloud représente un progrès incontestable en termes de productivité et d'efficacité, mais aussi un nouveau risque en termes de cyber attaques. Accessible depuis internet, votre environnement de travail est vulnérable si il est mal protégé, et vos salariés mal préparés.

Par défaut, Microsoft 365 offre une protection déjà efficace par rapport à celles mises en place (ou mal mises en places) par les entreprises elles-mêmes. Mais elles sont insuffisantes dans un contexte de "cyber guerre" que la criminalité organisée a lancé contre les entreprises. Des solutions basiques comme le MFA sont indispensables à mettre en place. Si vous ne savez pas ce que cela signifie, un accompagnement est urgent pour préserver votre entreprise.

Microsoft 365 apporte plusieurs solutions pour vous protéger, comme par exemple (extrait de cette page du site Abalon rédigée par Xuan Ahehehinnou) :

-

Azure Active Directory est une solution complète de gestion des identités et accès pour vérifier et sécuriser chaque identité avec une authentification forte au sein de votre environnement.

-

Microsoft Endpoint Manager est une plateforme de gestion unifiée pour sécuriser, déployer et gérer l’ensemble des appareil et applications.

-

Microsoft Cloud App Security détecte l’informatique fantôme, s’assure que les applications disposent des autorisations appropriées, régule les accès sur la base d’analyses en temps réel, surveille et contrôle les actions des utilisateurs.

-

Microsoft Information Protection et Microsoft Information Governance permettent de passer d’une protection axée sur le périmètre à une protection basée sur les données. En se servant d’une intelligence pour classifier et étiqueter les données, on peut chiffrer et restreindre les accès conformément aux stratégies de l’organisation.

-

Microsoft 365 Defender est une suite de défense unifiée additionnelle, pré- et post-violation, qui coordonne en natif la détection, la prévention, les examens et la réponse sur les points de terminaison, les identités, les messages électroniques et les applications pour fournir une protection intégrée contre les attaques sophistiquées.

Si vous voulez en savoir plus et découvrir comment vous pouvez mettre en place ces solutions, cliquez sur le bouton ci-dessous pour accéder à la page du site ABALON :

Se protéger contre la fuite des données

Bien souvent, les cartouches des documents de l'entreprise mentionnent les conditions de diffusion : "interne uniquement" par exemple ou "confidentiel". Mais qui y prête attention ? Et surtout, qu'est-ce qui empêche un collaborateur d'envoyer à une personne externe un document "interne uniquement" ? Rien.

C'est ainsi que des conseillers de clientèle se trompent de documents : plutôt que d'envoyer la plaquette commerciale à leurs clients, ils envoient la procédure de vente de ce service, avec tous les secrets commerciaux qui n'auraient jamais dû parvenir au client final. Ou alors, c'est un collaborateur malhonnête qui partage des secrets d'entreprise avec des personnes externes à l'entreprise, en envoyant par mail des documents confidentiels.

👉 Autre exemple : une étiquette "RH uniquement" peut être définie, en associant un groupe de personnes faisant partie de cette population (les responsables RH et éventuellement des dirigeants). Les documents sur lesquels sont apposées cette étiquette ne seront lisibles QUE par les membres du groupe autorisé. Même si le document "sort" de l'entreprise accidentellement ou par malveillance, envoyé par mail ou copié sur une clé USB. le document ne sera pas lisible par une personne qui n'appartient pas au groupe autorisé. Bref l'étiquette renforce la sécurité du document : dans un site SharePoint, la sécurité n'est liée qu'à celle du site (le coffre fort) mais une fois le document sorti du site, il n'est plus protégé. L'étiquette permet de protéger le document même "en dehors du coffre fort".

Microsoft 365 offre les outils pour éviter ces situations. Ce sont les étiquettes MIP (Microsoft Information Protection) ou encore la protection contre la perte de données (Microsoft 365 DLP).

Pour résumer, l'entreprise va définir des "étiquettes" (Interne uniquement, confidentiel, etc) et définir pour chaque étiquette des scénarios associés. Par exemple, pour tous les contenus sur lesquels les étiquettes "Interne uniquement" sont positionnés, il sera impossible de lire le contenu en dehors de la bulle de l'entreprise.

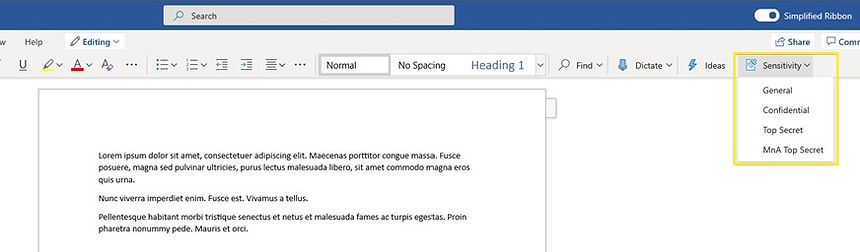

Le positionnement d'un étiquette se fait tout simplement depuis les outils bureautiques habituels :

Améliorer la conformité RGPD

Le RGPD c'est le Règlement Général de la Protection des Données, mis en oeuvre en 2016. Le RGPD donne des contraintes importantes aux entreprises pour protéger les données nominatives (clients par exemple), avec des scénarios précis à respecter, comme la suppression des données passé un certain délai, par exemple.

Avec les étiquettes MIP, il est facile de désigner des fichiers (Excel, ...) qui contiennent des données nominatives sensibles. Il est possible également d'associer un scénario de suppression automatique associé, pour respecter les règles imposées par la loi.

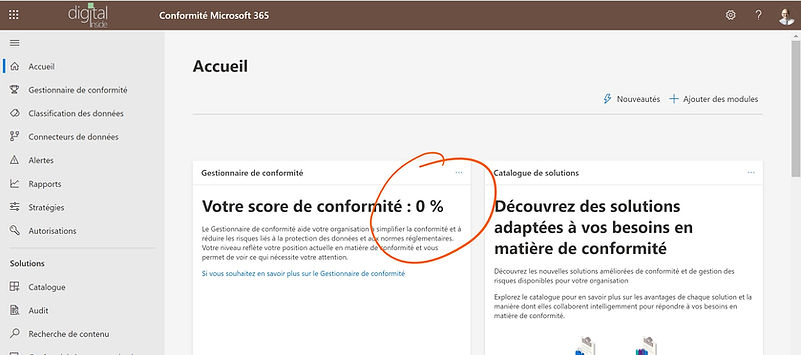

Plus intéressant encore, Microsoft 365 propose un tableau de bord permettant d'avoir une vue générale sur ces données sensibles et d'obtenir un score de conformité.

Si votre société est auditée, que l'auditeur connaît les capacités de Microsoft 365 dans ce domaine (lire cet article : Pourquoi les auditeurs ne peuvent pas faire l'impasse sur Microsoft 365), et que le score affiché est de zéro, l'affaire sera d'emblée mal engagée.

Comment mettre en oeuvre ces solutions ?

Si vous souhaitez mettre en oeuvre ces solutions, vous devez être accompagné par un expert du sujet. Pour en savoir plus, cliquez sur le bouton ci-dessous pour accéder à la page du site Abalon rédigée par Xuan Ahehehinnou, expert cyber sécurité et conformité, et découvrez comment vous pouvez être accompagnés.